解锁 Android 手机的隐秘武器:Cellebrite 的Linux USB零日漏洞

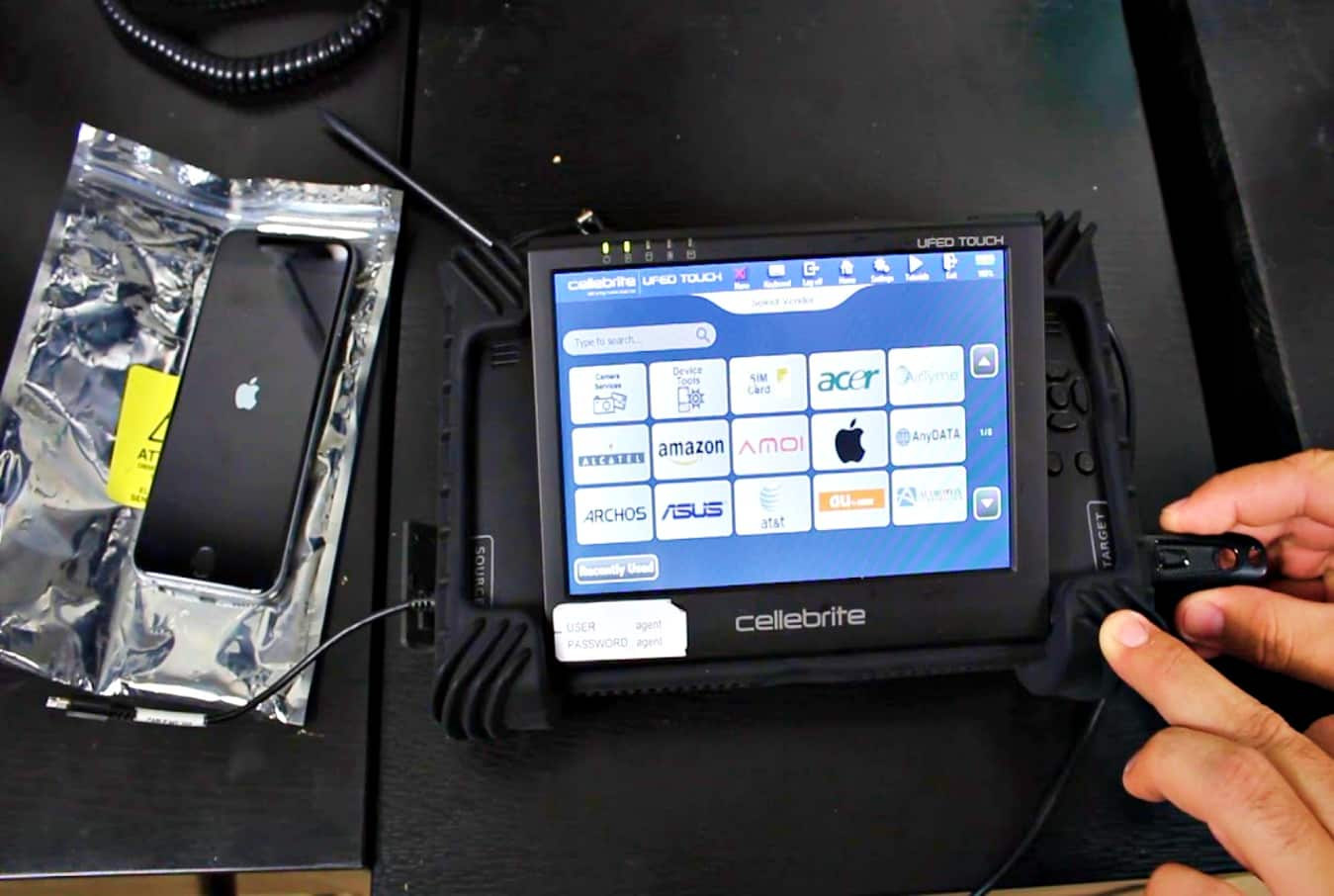

2025年3月1日,大赦国际的安全实验室揭露了一场复杂的网络间谍活动。在塞尔维亚,执法部门利用 Cellebrite 开发的一系列零日漏洞攻击链,成功解锁了一名学生活动分子的三星 Galaxy A32 Android 手机。

这次攻击发生在 2024 年 12 月 25 日,通过滥用 Linux 内核中的 USB 驱动程序漏洞绕过了设备的锁屏保护。法医分析表明,攻击者利用了传统 USB 驱动程序中的设计缺陷,获得了对目标设备的根访问权限,并尝试安装监控工具。

这一事件揭示了数字取证工具被系统性地用于针对民间社会的目标,同时也暴露了 Android 系统在防御物理访问攻击方面的重大漏洞。

攻击技术剖析

攻击的核心是一系列精心设计的模拟 USB 设备,这些设备触发了 Linux 内核中的多个内存损坏漏洞:

Chicony CNF7129 UVC 网络摄像头 (VID:0x04f2)

利用 CVE-2024-53104,在 USB 视频类驱动程序的帧速率限制异常中实现了越界写入。

Creative Extigy SoundBlaster (VID:0x041e)

利用 CVE-2024-53197,在 ALSA 声卡初始化期间导致描述符损坏。

Anton 触摸板 (VID:0x1130)

利用 CVE-2024-50302,通过 HID 报告泄露未初始化的内核内存。

这些漏洞最早出现在 2010 年至 2013 年间的代码中,直到 2025 年 2 月才在 Linux 内核版本 6.6+ 和 Android 安全公告中得到修复。

攻击者将这些漏洞组合起来,仅需 10 秒便实现了权限提升并获得根访问权限。受害者是一名 23 岁的学生,代号为“维德兰”。他在 2024 年 12 月反对塞尔维亚执政党的抗议活动中被便衣警察拘留。

后续影响与数据提取

攻击成功后,攻击者使用 find 和 grep 枚举文件系统,并部署了 Cellebrite 的高级数据提取工具“falcon”二进制文件。虽然由于生物特征锁定,目标 APK 的安装未能完成,但通话记录、消息内容以及抗议协调细节均被曝光。

谷歌威胁分析小组与大赦国际合作,对漏洞进行了深入分析,并推动发布了三个相关 CVE 的补丁。然而,由于 Android 设备供应商更新周期的分散性,截至 2025 年 3 月,仍有超过 40% 的设备未安装补丁。

Cellebrite 在 2025 年 2 月 25 日暂停了对塞尔维亚客户的供应,并发表声明称:“我们发现停止相关客户使用我们的产品是合适的……我们的合规计划确保了合乎道德、合法的使用。” 然而,批评者认为该公司的措施缺乏透明度,因为 Cellebrite 拒绝透露暂停期限或恢复的人权保障措施。

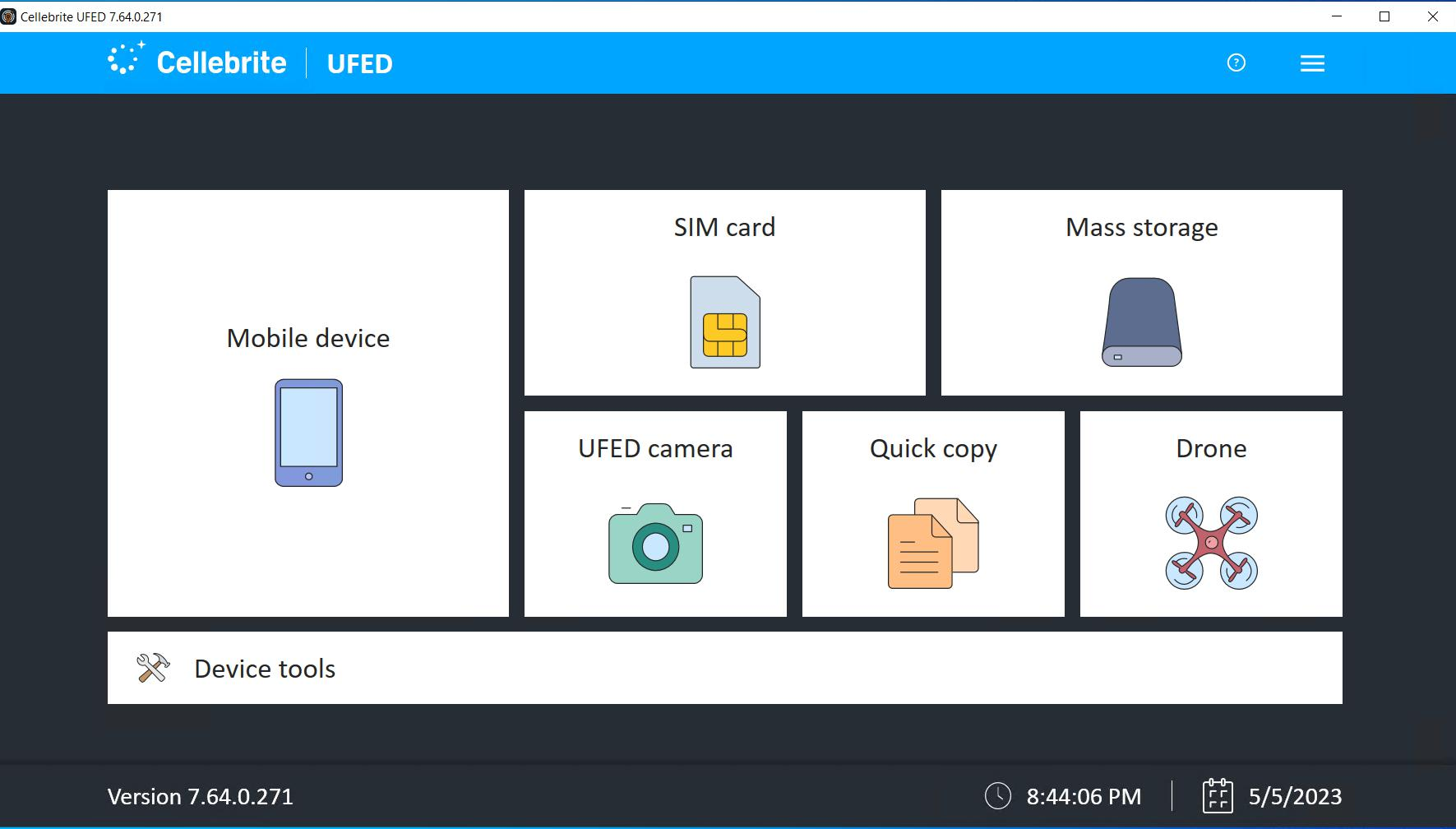

尽管自 2022 年以来,已有 12 个国家记录了 Cellebrite 工具的滥用行为,但其高端 UFED 工具包仍在 78 个国家运行。