物联网警钟:ESP32芯片隐秘“后门”,威胁全球数十亿设备

在被广泛应用于物联网(IoT)设备中的ESP32微芯片内,研究人员发现了未记录的供应商特定命令,这些命令可能被滥用以访问设备内存并操控蓝牙功能。安全专家强调,这些命令不能直接远程访问,除非存在其他漏洞,并且通常需要物理访问或已遭破坏的固件才能利用。

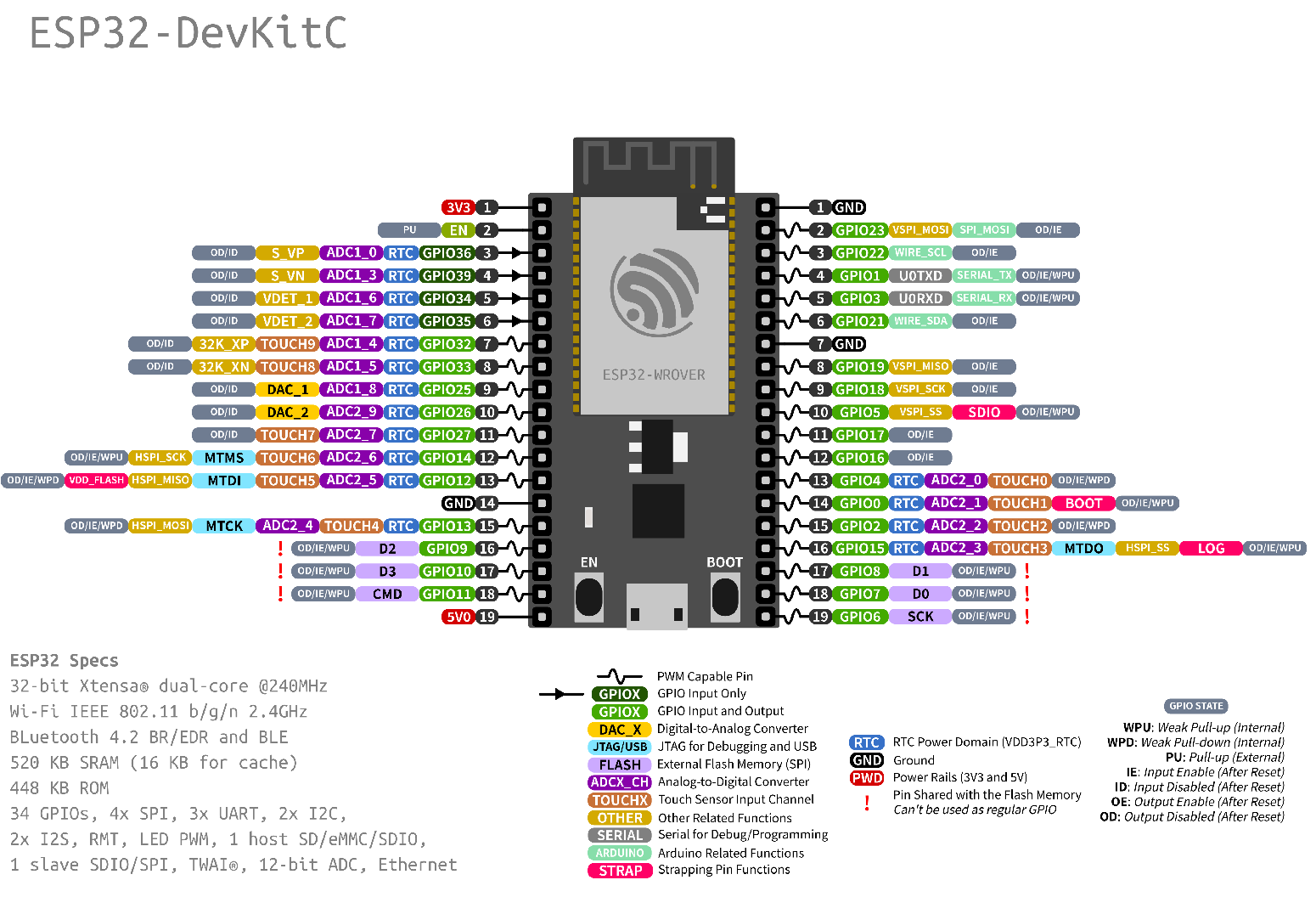

由西班牙Tarlogic Security的安全研究员米格尔·塔拉斯科·阿库尼亚和安东尼奥·瓦兹克斯·布兰科发现,ESP32由中国Espressif公司制造,是许多智能设备(包括手机、电脑、智能锁和医疗设备)实现Wi-Fi和蓝牙连接的关键组件。截至2023年,该芯片已在全球范围内被用于超过十亿台设备中。

研究者们在马德里举办的RootedCON会议上展示了他们的研究成果,揭示了ESP32蓝牙固件中的未文档化的专有HCI命令集。这一组共29个隐藏的供应商特定命令,包括操作码0x3F,能够对蓝牙功能进行底层控制。

尽管研究人员后来在其博客更新中淡化了使用“后门”一词描述其发现,指出这些专有的HCI命令更适合作为“隐藏功能”,但它们仍能用于读取和修改ESP32控制器中的内存。然而,这些命令的使用可能会促进供应链攻击或在芯片组中隐藏后门。

这些未记录命令的存在引起了对OEM层面潜在恶意应用以及供应链攻击风险的关注。虽然Espressif并未公开记录这些命令,但它们的存在很可能是一个疏忽而非有意为之。

为了分析和暴露这些隐藏命令,Tarlogic开发了一款新的基于C语言的USB蓝牙驱动程序BluetoothUSB,它提供了独立于硬件和跨平台的蓝牙流量访问权限,无需依赖操作系统特定API即可实现全面的安全审计,填补了当前安全测试工具的一个重要空白。