惊爆!英国政府网站遭黑客“攻陷”,沦为高利贷“宣传阵地” 科技新闻

近日,英国政府网站遭遇了一场令人瞠目结舌的黑客劫持事件,原本承载着官方信息的网页竟被篡改,沦为高利贷的宣传阵地,这一事件犹如一颗重磅炸弹,在英国社会引起了轩然大波。

被劫持的网站是英国内政部(Home Office)2022年推出的“无处藏身”活动网站。这个网站可是“大有来头”,政府耗资五十多万英镑精心打造,其制作的海报最初由科技政策专家希瑟·伯恩斯发现。该...

黑客“重出江湖”:特朗普核心圈邮件危在旦夕 科技新闻

此前曾试图干预美国大选的黑客组织再次现身,且放出了要公布从特朗普核心圈窃取邮件的狠话,这一事件无疑给美国政治局势再添变数。

黑客“老面孔”再掀风波

此次发出威胁的黑客组织与伊朗有着千丝万缕的联系,在网络安全领域早已“臭名昭著”。回溯到2024年,他们就曾干过一件轰动一时的大事——将特朗普竞选团队的被黑文件肆意分发,接收方不仅有拜登的工作人员,还有部分美国媒体...

夏威夷航空遭“散蜘蛛”团伙疑似攻击 科技新闻

夏威夷航空公司披露遭遇“网络安全事件”,部分IT系统受到影响,这一消息瞬间引发了行业内外的广泛关注。

夏威夷航空公司,作为阿拉斯加航空集团旗下的重要成员,平均每天航班飞行次数高达1235次,在航空运输领域占据着重要地位。然而,平静的运营背后,一场网络安全危机悄然降临。据美国证券交易委员会6月27日的文件显示,该公司在6月23日首次察觉到系统出现异常,这一“网...

前北约黑客揭秘:虚拟战场,战火永不熄 科技新闻

前北约黑客Candan Bolukbas直言,在虚拟的网络世界里,没有停火的概念,即便现实中的伊朗和以色列达成了停火协议,网络空间的硝烟也不会有片刻停歇。

“在网络世界里,没有什么停火协议,”Candan Bolukbas在接受《注册报》采访时语气坚定。他强调,在网络空间,一旦察觉到可能威胁自身的存在,就会毫不犹豫地发起攻击,而且这还是在美国网络司令部赋予的...

Kali Linux 2025.2 震撼升级:汽车黑客工具革新,渗透测试也有新变化 科技新闻

Kali Linux 一直是渗透测试高手们手中的神兵利器。如今,这把 “神兵” 迎来了 2025.2 版本的重磅升级,UI 界面焕然一新,全新工具强势加入,汽车黑客工具集也得到深度更新,让其在道德黑客、渗透测试、审计以及网络研究等领域的战斗力直线飙升。

汽车黑客工具集焕新,CARsenal 登场

曾经的 CAN 兵工厂如今华丽变身为 CARsenal,...

ERP系统成“间谍温床”?SAP高危漏洞遭国家级黑客武器化,供应链安全防线全面告急 科技新闻

一项潜伏于SAP NetWeaver Visual Composer组件中的高危漏洞(CVE-2025-31324)正被国家级黑客组织疯狂利用。最新研究显示,攻击者自2025年1月20日起便持续渗透全球企业系统,其危害远超初期评估——该漏洞并非简单的文件上传缺陷,而是能直接导致远程代码执行(RCE)的致命威胁。

攻击规模远超预期,多行业遭“精准打击”

据安...

警报升级:黑客以更高的速度利用漏洞,VPN攻击暴涨8倍 科技新闻

威瑞森最新发布的《2025年数据泄露调查报告》揭示了一个重大趋势转变:曾经猖獗的凭据盗窃攻击正在让位于更直接的漏洞利用攻击。这份被誉为网络安全风向标的年度报告显示,今年高达20%的数据泄露事件源于安全漏洞利用,这一数字已逼近传统凭据滥用(22%)的占比,远超网络钓鱼(16%)等其他攻击手段。

攻击模式发生根本性转变:

• 漏洞利用攻击占比从往年个位数跃升至2...

黑客也学马斯克!万亿美金勒索案惊现神操作:病毒要受害者先交“周报”再付赎金! 科技新闻

网络安全研究人员发现,最新出现的Fog勒索病毒在敲诈信中添加了令人啼笑皆非的要求——受害者不仅要支付赎金,还要按照埃隆·马斯克在政府部门的"周报制度",提交五条工作成果总结。

网络安全公司趋势科技的研究人员发现,Fog勒索团伙在其更新的勒索信中加入了这样一行文字:"请用五个要点说明你上周的工作成果,否则你将欠我一万亿美元。&qu...

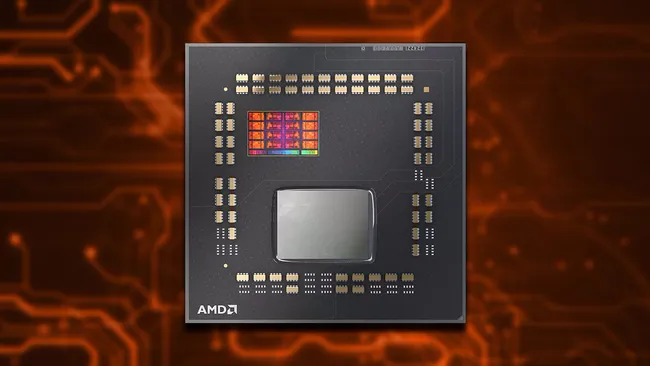

黑客的新战场:谷歌揭秘AMD Zen CPU微码漏洞,AMD Zen 1至Zen 4 CPU现可被‘越狱’,有工具包 推荐工具

谷歌与AMD合作的一个研究团队最近揭露了一个影响Zen架构处理器的重大CPU安全漏洞。该漏洞使得拥有本地管理员权限的任何人能够向受影响的AMD CPU推送自定义微码更新10。这一发现促使谷歌团队不仅详细公布了漏洞的技术细节,还发布了完整的微码工具链,包括源代码和教程,让任何有兴趣的人都可以尝试“越狱”自己的AMD处理器。

此漏洞覆盖了所有采用Zen 1至Z...

穿越芯片界限:黑客利用Apple Silicon上的x86-64漏洞部署恶意软件 经验技巧

根据Kaviah于2025年3月7日发布的报告,高级威胁行为者正越来越多地采用x86-64二进制文件和Apple的Rosetta 2转换技术来绕过执行策略,在Apple Silicon设备上部署恶意软件。此方法巧妙地利用了英特尔与ARM64处理器间的架构差异,并在过程中留下了可用于追踪攻击路径的数字线索。

自2020年Apple推出搭载Rosetta 2的m...

黑客技术:利用AI,可读取HDMI线散发的电磁辐射实现屏幕监听 经验技巧

信息安全研究人员展示了一种利用人工智能拦截视频线缆发出的电磁辐射,从而准确窥视屏幕内容的方法。来自乌拉圭共和国大学的研究团队声称,他们的人工智能驱动的线缆监听方法已经足够成熟,以至于这类攻击很可能已经在现实中发生。

在模拟视频时代,黑客通过检测视频线缆泄露的信息来重建屏幕上的内容是比较简单的。但随着HDMI等数字协议的普及,这一做法变得困难了许多。HDMI传...